Правила

Информация

Основная задача — автоматическое выявление подозрительной активности и генерация инцидентов для реагирования.

Обнаруживаемые угрозы:

- коммуникации с вредоносной инфраструктурой

- работа с вредоносными объектами

- любые активности, связанные с подтвержденными индикаторами из базы IoC

Принцип работы правил:

-

Источники информации:

- операционные данные (логи сетевой активности, системные события)

- база угроз (актуальная база IoC модуля Threat Intelligence)

-

Соответствие полей данных типам IoC

-

Механизм корреляции:

- расписание: постоянный мониторинг по установленному расписанию (например, каждые 5 минут)

- поиск: выполнение поисковых запросов в операционных данных

- сопоставление: автоматическое сравнение значений из логов с соответствующими типами IoC

- реакция: генерация инцидента при обнаружении совпадения

Пример

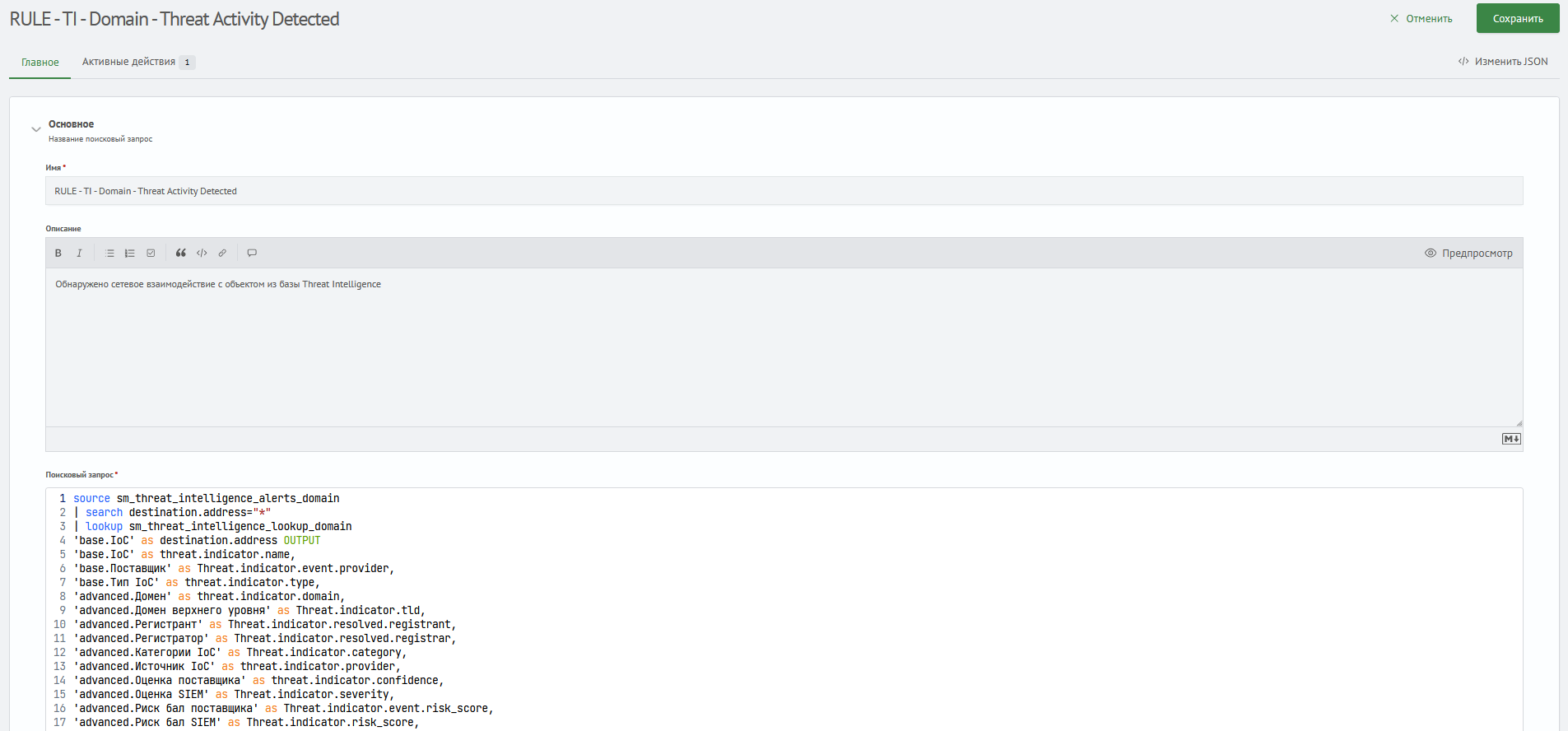

Задача RULE - TI - Domain - Threat Activity Detected:

Поисковый запрос строится на получении информации от индекса логирования сетевого взаимодействия и сравнивает запрос с базой IoC. Если обнаруживается совпадение полей destination.ip со значением IoC, то создается инцидент.

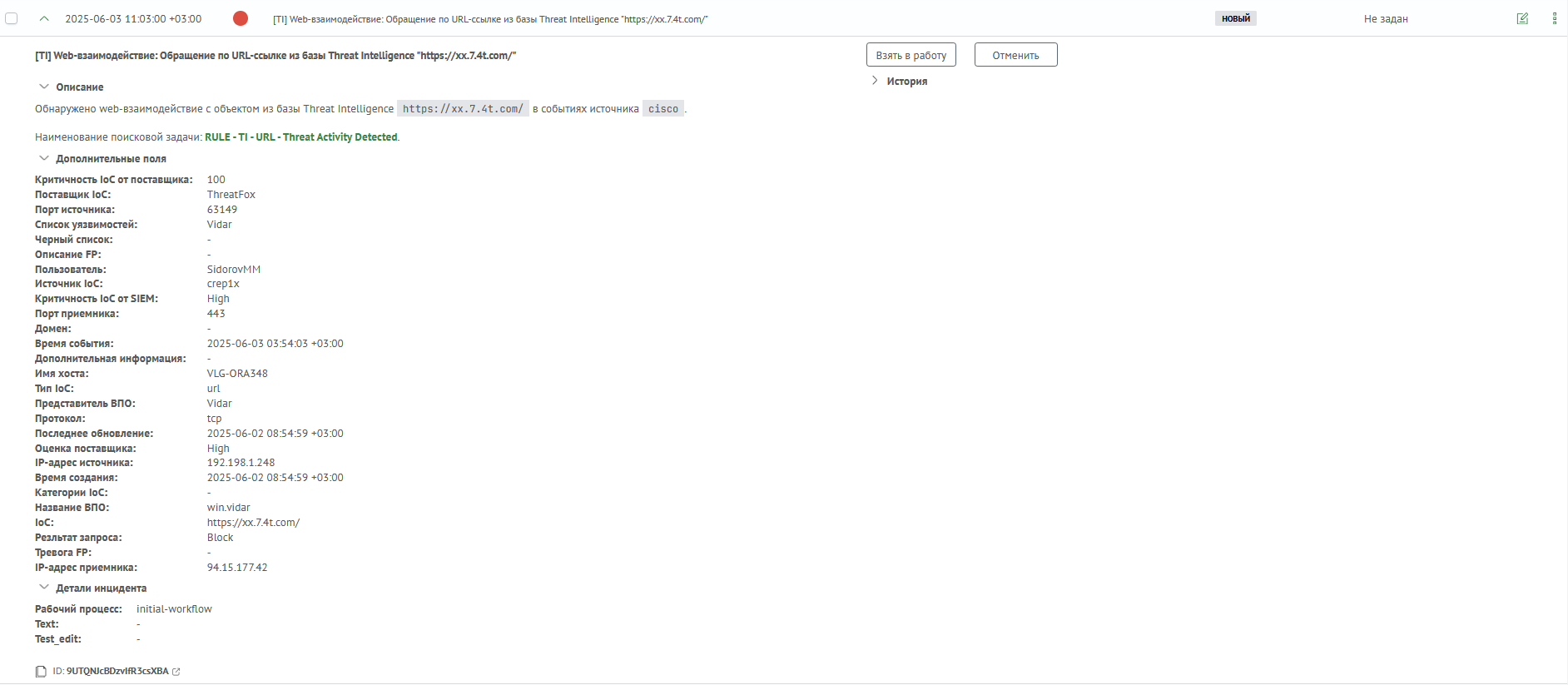

Результат

Созданный инцидент содержит подробную информацию по взаимодействию: имя пользователя, хост, IoC и подробная информация по нему.