Управление Smart Beat

Общее описание

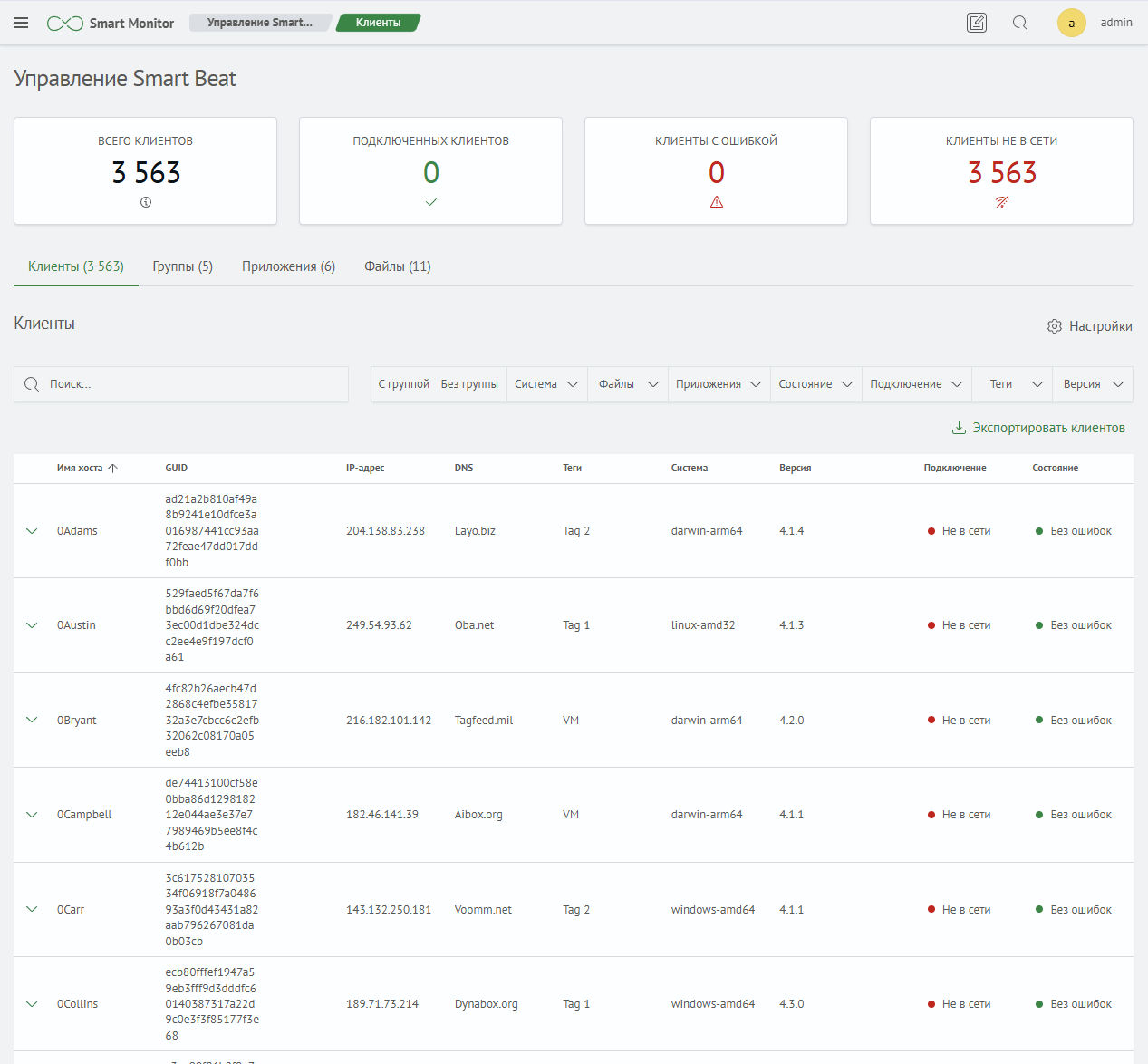

Интерфейс предназначен для настройки агентского сбора данных с помощью Smart Beat, а также для анализа данных клиентов. Страница интерфейса предоставляет следующие функциональные возможности:

- просмотр статистики по клиентам

- просмотр данных по клиентам, полученным от агента Smart Beat, с возможностью фильтрации данных

- экспорт данных о клиентах в виде JSON или CSV-файла

- просмотр и изменение групп клиентов

- просмотр и изменение конфигурации приложений

- просмотр и изменение файлов

Внешний вид интерфейса представлен на изображении ниже: